Curso Completo de Hacking Ético y Ciberseguridad: De Principiante a Experto

Este curso está diseñado para guiarte paso a paso en el mundo del Hacking Ético y la Ciberseguridad. Aprenderás desde los fundamentos más básicos hasta las técnicas avanzadas utilizadas por los profesionales en ciberseguridad.

Haz clic en añadir al carrito, selecciona tu curso de obsequio y continua con el pago.

Acceso disponible a partir del .

Por Santiago Hernández | Experto en Inteligencia Artificial Modelos de Lenguaje y Automatización de Procesos

PRECIO ESPECIAL DE PREVENTA - POR TIEMPO LIMITADO

Garantía de reembolso de 60 días

Este curso incluye:

▪️ 5h 25m de duración bajo demanda

▪️ 101 lecciones

▪️ 4 recursos descargables

▪️ Disponible en dispositivos móviles

▪️ Acceso para siempre

▪️ Idioma:

▪️ Consultas ilimitadas

⚑ Certificado de finalización

¿El curso es para 5 o más personas?

Dale a tu equipo acceso a más de 500 cursos en G-Talent en cualquier momento y lugar.

Lo que aprenderás

Lo que aprenderás

Contenido del curso

Contenido del curso

__

Recursos descargables:

Descripción

Descripción

Empresas de todas las industrias invierten en el desarrollo de sus equipos con este curso de G-Talent y Santiago Hernández

¡Demuestra tu logro con un certificado oficial!

Santiago Hernández

Experto en Inteligencia Artificial Modelos de Lenguaje y Automatización de Procesos

Sobre Santiago Hernández

Sobre Santiago Hernández

Experto en Inteligencia Artificial Modelos de Lenguaje y Automatización de Procesos

Let customers speak for us

Explora otros cursos de Santiago Hernández

Descubre otros cursos y aprende algo nuevo hoy mismo. ¡Aprende de los mejores!

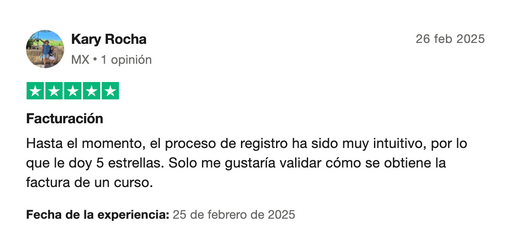

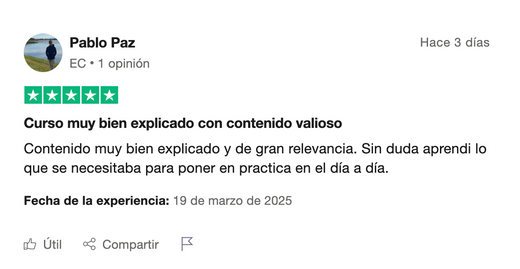

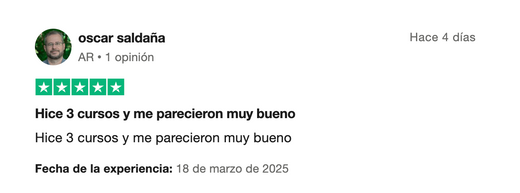

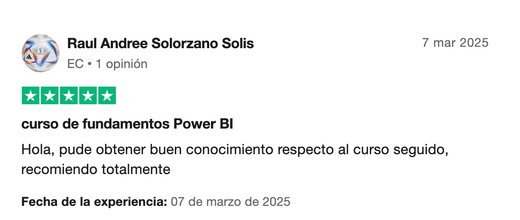

Opiniones en Trustpilot

Preguntas frecuentes

¿Cuándo recibiré acceso al curso?

¿Cuándo recibiré acceso al curso?

El acceso completo al curso se habilitará el , fecha oficial de lanzamiento. A partir de ese día podrás ingresar con tus credenciales y disfrutar de todo el contenido desde el primer minuto, incluyendo clases, recursos y materiales complementarios. Además, recibirás actualizaciones futuras sin costo adicional.

¿Qué beneficios tengo por comprar ahora?

¿Qué beneficios tengo por comprar ahora?

Al comprar hoy aseguras tu lugar con un precio preferencial, además de recibir bonos exclusivos (un curso extra sin costo).

También tendrás prioridad para acceder antes que el resto de estudiantes, lo que significa que podrás comenzar a formarte y aplicar lo aprendido de inmediato.

¿Qué pasa si cambio de opinión antes del inicio del curso?

¿Qué pasa si cambio de opinión antes del inicio del curso?

Queremos que tu experiencia sea 100% segura, por eso cuentas con una garantía de 60 días desde tu compra.

Si decides que el curso no es para ti, podrás solicitar un reembolso completo sin preguntas ni complicaciones. De esta manera, tu inversión está totalmente protegida.

¿Qué sucede si el curso no se entrega en el plazo prometido?

¿Qué sucede si el curso no se entrega en el plazo prometido?

Compromiso de G-Talent con la Calidad en Nuestros Cursos

En G-Talent, nos comprometemos a ofrecer cursos de la mejor calidad. Si por alguna razón no podemos entregar un curso en el tiempo prometido, te ofrecemos dos opciones:

- Si no cumplimos con el plazo de entrega, te reembolsamos el 100% del monto que pagaste.

- Si prefieres, te damos una tarjeta de regalo por el valor del curso adquirido, para que puedas usarla en cualquier otro curso disponible de tu interés.

¿Cuándo recibiré el reembolso o la gift card?

Si el curso no se entrega a tiempo, te notificaremos en la fecha prevista. A partir de esa notificación, procesaremos el reembolso o te enviaremos la gift card en un plazo de 1 a 5 días hábiles.